Nesta quinta-feira (23), o site WikiLeaks lançou sua nova remessa de material vazado da CIA: cinco documentos que descrevem softwares maliciosos que podem assumir o controle de MacBooks e iPhones da Apple, e escreveu em um post que “a CIA tem infectado a cadeia de fornecedores do iPhone de seus alvos”, levando leitores preocupados a se perguntarem se seus iPhones ou MacBooks teriam vindo infectados de fábrica. Em uma declaração oficial, a Apple afirmou que esse, quase que certamente, não é o caso.

Conforme indicado nos documentos, os métodos de ataque descritos datam, em alguns casos, de 2009, quando a linha do iPhone estava em sua infância. A declaração da Apple, feita ao The Intercept e outros veículos de mídia, mostra que, a menos que você esteja usando um modelo relativamente antigo, como o iPhone 3G, o seu smartphone não poderia sequer ser hipoteticamente vulnerável aos ataques específicos publicados pelo WikiLeaks, e o seu Mac deve ser seguro se foi fabricado nos últimos quatro anos.

“Avaliamos de forma preliminar o que foi revelado pelo WikiLeaks nesta manhã. Baseado na nossa análise inicial, a suposta vulnerabilidade do iPhone afetou apenas o modelo iPhone3G e foi corrigida em 2009, quando o iPhone 3GS foi lançado. Além disso, nossa análise preliminar mostrou que supostas vulnerabilidades do Mac foram corrigidas em todos os computadores da linha lançados depois de 2013.”

Embora não seja incomum utilizar uma versão de laptop mais antiga e cada vez mais desatualizada – celulares tendem a circular mais rapidamente – é pouco provável que muitas pessoas em qualquer lugar no mundo, sejam elas alvos potenciais da CIA ou não, ainda estejam usando o iPhone3G.

Ainda assim, é notável que a CIA obteve sucesso em comprometer produtos da Apple que eram atuais na época em que os documentos foram publicados. O ataque ao iPhone foi descrito em janeiro de 2009, seis meses antes do iPhone 3G ser substituído. Os ataques a MacBooks foram descritos em documentos datados até 2013, ou sem data, e descrevem modelos em uso até meados desse ano. Conforme The Intercept noticiou em 2015, a CIA tem mantido uma campanha contra os produtos da Apple desde 2010, pelo menos.

No Twitter, o WikiLeaks descreveu os ataques ao MacBook como um meio de atingir vulnerabilidades “sistêmicas” e disse que a declaração da Apple era “dúbia”.

Ainda nessa declaração, a Apple adicionou uma nota enfática sobre a alegação do WikiLeaks de que o site poderia entregar, sob certas condições, as informações sobre vulnerabilidades de software a empresas de tecnologia como Apple, Google e Microsoft, cujos produtos foram citados nos documentos da CIA:

“Nós não negociamos informações com o WikiLeaks. Demos instruções a eles para que forneçam qualquer informação que desejarem por meio do nosso processo normal, nos nossos termos padrão. Até o momento, não recebemos nenhuma informação deles que não seja de domínio público. Somos defensores incansáveis da segurança e privacidade de nossos usuários, mas não compactuamos com roubo, nem cooperamos com aqueles que ameaçam prejudicar nossos usuários.”

A Apple se recusou a comentar sobre a afirmação de que “a CIA tem infectado a cadeia de fornecedores do iPhone de seus alvos”. Um documento publicado pelo WikiLeaks fazia referência a um malware (software mal-intencionado) da CIA cuja “instalação é ideal para a cadeia de fornecedores”, mas a alegação de que a cadeia de fornecedores esteja de fato comprometida não parece ser comprovada por nada mais nos documentos que o WikiLeaks publicou até agora. Assim como sua afirmação, no início deste mês, de que a CIA teria desenvolvido um método para “contornar” aplicativos encriptados como o Signal e ler seu conteúdo, o WikiLeaks está estendendo os fatos além do que é publicado; continua sendo completamente possível que agências de espionagem norteamericanas tenham se infiltrado na cadeia de fornecimento da Apple, mas não baseado no que foi descoberto aqui. Como de costume, os documentos fornecidos aqui são bastante interessantes, mas não valem a preocupação que o WikiLeaks gerou pelos seus comentários em público.

Tradução: Beatriz Felix

O seu futuro está sendo decidido longe dos palanques.

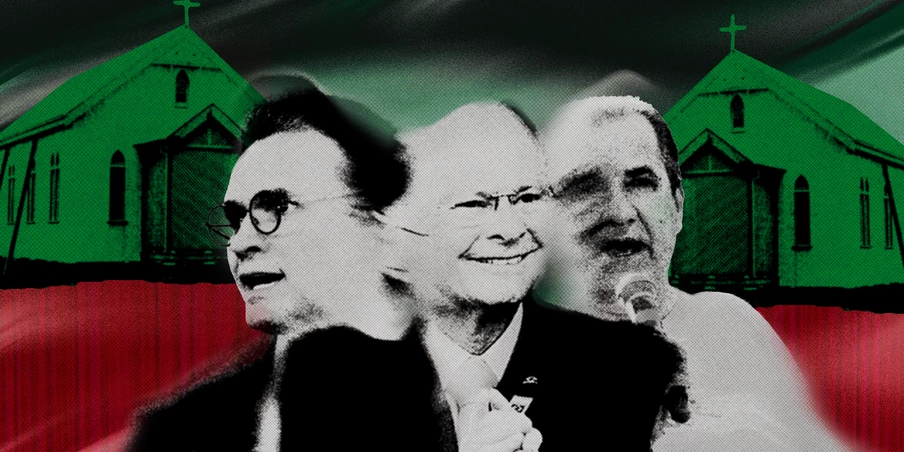

Enquanto Nikolas, Gayers, Michelles e Damares ensaiam seus discursos, quem realmente move o jogo político atua nas sombras: bilionários, ruralistas e líderes religiosos que usam a fé como moeda de troca para retomar ao poder em 2026.

Essas articulações não ganham manchete na grande mídia. Mas o Intercept está lá, expondo as alianças entre religião, dinheiro e autoritarismo — com coragem, independência e provas.

É por isso que sofremos processos da Universal e ataques da extrema direita.

E é por isso que não podemos parar.

Nosso jornalismo é sustentado por quem acredita que informação é poder.

Se o Intercept não abrir as cortinas, quem irá? É hora de #ApoiarEAgir para frear o avanço da extrema direita.