As reuniões no Zoom, o serviço de videoconferência que está se tornando cada vez mais popular, são criptografadas com uso de um algoritmo que tem vulnerabilidades graves e bem conhecidas, e frequentemente usam chaves geradas por servidores na China, mesmo quando os participantes estão todos na América do Norte, de acordo com pesquisadores da Universidade de Toronto.

Os pesquisadores também descobriram que o Zoom protege o conteúdo de áudio e vídeo usando um sistema de criptografia proprietário, que há uma vulnerabilidade no recurso de “sala de espera” do software, e que aparentemente o Zoom tem pelo menos 700 empregados na China, distribuídos por três subsidiárias. Eles concluem, num relatório elaborado para o Citizen Lab (Laboratório Cidadão) da universidade – que é uma referência em informação da área de segurança – que o serviço do Zoom “não é adequado para segredos”, e que a empresa pode ter a obrigação legal de divulgar chaves de criptografia para as autoridades chinesas, e ser “sensível à pressão” por essas autoridades.

O Zoom não foi localizado para comentar o assunto.

Chaves de criptografia geradas na China

No começo da semana, o The Intercept publicou uma matéria mostrando que o Zoom estava enganando seus usuários com a alegação de oferecer criptografia de ponta-a-ponta, em que apenas os participantes de uma conversa poderiam desencriptá-la. Oded Gal, Diretor de Produtos do Zoom, publicou posteriormente um post de blog onde se desculpou em nome da empresa “pela confusão que causamos ao sugerir indevidamente que as reuniões do Zoom poderiam usar criptografia de ponta-a-ponta”. Depois, no mesmo post, entrou em detalhes sobre a criptografia que a empresa realmente usa.

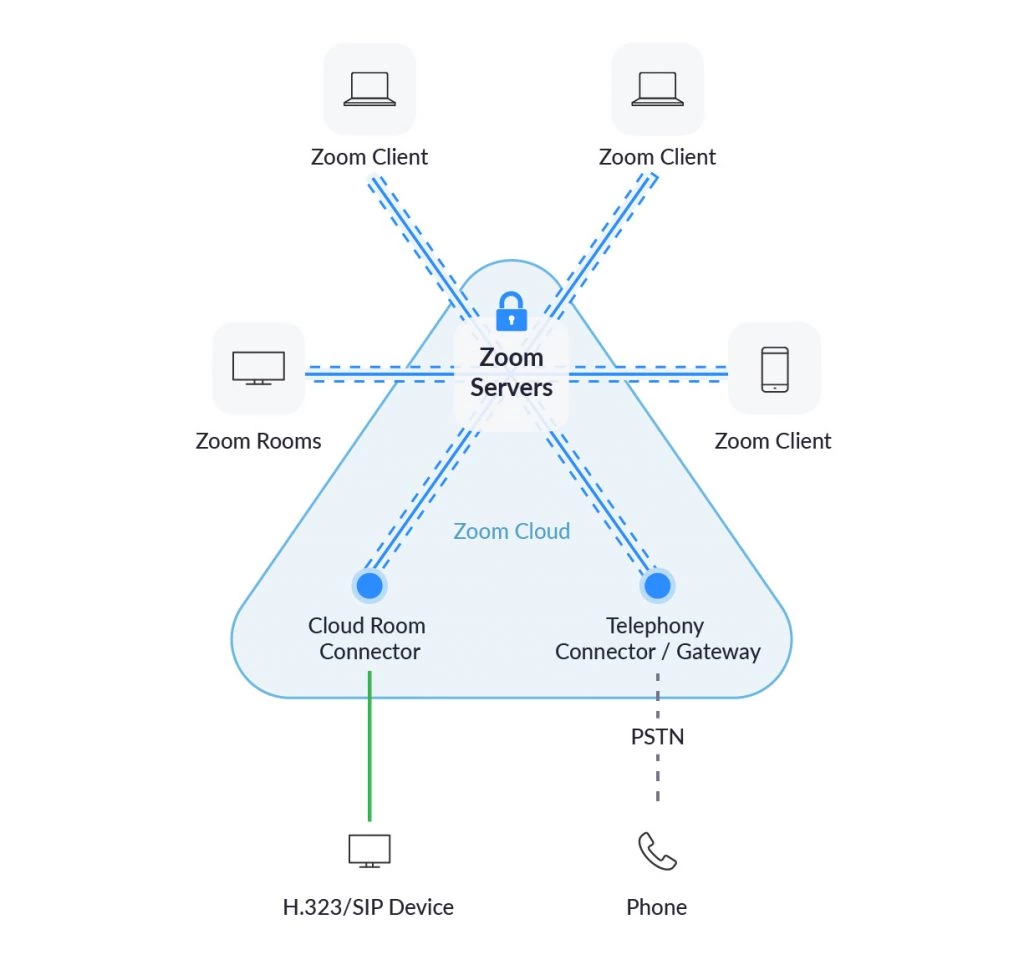

Com base na leitura desse post e na pesquisa do Citizen Lab, é assim que aparentemente funcionam as reuniões pelo Zoom:

Quando você inicia uma reunião pelo Zoom, o software instalado no seu aparelho busca uma chave para ser usada na criptografia de áudio e vídeo. Essa chave vem da infraestrutura de nuvem do Zoom, que tem servidores espalhados pelo mundo. Mais especificamente, ela vem de um tipo de servidor chamado “sistema de gerenciamento de chaves”, que gera chaves de criptografia e as distribui para os participantes da reunião. Cada usuário recebe a mesma chave compartilhada quando entra na reunião. Ela é transmitida do sistema de gerenciamento de chaves para o software do Zoom instalado em seus dispositivos, usando um outro sistema de criptografia chamado TLS, a mesma tecnologia usada no protocolo “https” que protege os sites web.

Dependendo da configuração da reunião, alguns servidores de nuvem do Zoom, chamados “conectores”, também podem receber uma cópia dessa chave. Por exemplo, se alguém entra por uma ligação telefônica, está na verdade ligando para um servidor de “Conector Telefônico Zoom”, que recebe uma cópia da chave.

Alguns dos sistemas de gerenciamento de chaves – 5 de 73, em uma varredura do Citizen Lab – aparentemente estão localizados na China, e os demais, nos Estados Unidos. Curiosamente, os servidores chineses são usados, pelo menos esporadicamente, para conversas no Zoom que não têm vínculo com a China. Os dois pesquisadores do Citizen Lab responsáveis pelo relatório, Bill Marczak e John Scott-Railton, moram nos Estados Unidos e no Canadá. Durante uma chamada de teste entre eles, a chave de criptografia compartilhada na reunião “foi enviada por TLS para um dos participantes de um servidor do Zoom aparentemente localizado em Pequim”, consta do relatório.

O relatório aponta que o Zoom pode ter a obrigação legal de compartilhar chaves de criptografia com as autoridades chinesas se essas chaves foram geradas num servidor de gerenciamento hospedado na China. Se as autoridades chinesas ou qualquer outro agressor hipotético com acesso a uma chave quiser espionar uma reunião no Zoom, precisará também monitorar o acesso à internet de algum participante da reunião, ou a rede dentro da nuvem do Zoom. Uma vez que eles consigam coletar tráfego de dados criptografados da reunião, podem usar a chave para desencriptar e recuperar o áudio e o vídeo.

Falhas de criptografia: o pior dos AES

O Citizen Lab considerou preocupante não apenas o sistema usado pelo Zoom para distribuir as chaves de criptografia, mas também as próprias chaves e a forma como são usadas para criptografar os dados.

As chaves do Zoom se conformam ao Padrão Avançado de Criptografia, AES, amplamente difundido. Um documento de segurança da empresa alega que as reuniões do Zoom são protegidas usando chaves AES de 256 bits, mas os pesquisadores do Citizen Lab confirmaram que as chaves efetivamente usadas têm apenas 128 bits. Essas chaves ainda são consideradas seguras atualmente, mas ao longo da última década muitas empresas optaram por mudar para chaves de 256 bits.

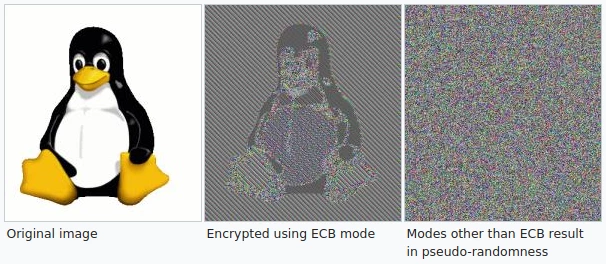

Além disso, o Zoom encripta e desencripta os dados com AES usando um algoritmo chamado modo Electronic Codebook, ou ECB, “o que é sabidamente uma má ideia, porque esse modo de encriptação preserva os padrões dos dados de entrada”, segundo os pesquisadores do Citizen Lab. O ECB, de fato, é considerado o pior dos modos de AES disponíveis.

Eis a razão: deveria ser impossível perceber a diferença entre dados adequadamente criptografados e dados completamente aleatórios, como a estática de rádio, mas o modo ECD não consegue fazer isso. Se há um padrão nos dados não encriptados, o mesmo padrão vai aparecer nos dados encriptados. Esta página da Wikipédia tem uma ilustração útil para ajudar na visualização:

Uma vez que os dados de áudio e vídeo estejam encriptados dessa forma precária, são então distribuídos para todos os participantes de uma reunião por meio de um servidor do tipo Roteador Multimídia Zoom. Para a maior parte dos usuários, esse servidor roda na nuvem do Zoom, mas os clientes podem escolher hospedar essa parte internamente. Nesse caso, o Zoom vai gerar uma chave AES que criptografa a reunião. O software tem acesso a essa chave, mas não deveria ter acesso ao conteúdo da própria reunião, desde que nenhum dos tais servidores “conectores” (para ligações telefônicas e afins) esteja participando da reunião. (Em seu post de blog, o Zoom informou que os clientes que hospedam suas próprias reuniões em algum momento poderão gerenciar suas chaves de criptografia.)

Anfitriões podem configurar suas reuniões para terem “salas de espera”, de tal forma que os usuários não entrem diretamente na reunião quando se conectam ao Zoom, mas precisem esperar o convite de um dos participantes. Os pesquisadores do Citizen Lab descobriram uma vulnerabilidade de segurança nesse recurso enquanto conduziam sua análise de criptografia. Eles dizem no relatório que divulgaram a vulnerabilidade para o Zoom, mas que “não estão nesse momento dando informações ao público sobre a questão para evitar que ocorram abusos”. Ao mesmo tempo, aconselharam os usuários do Zoom que desejam preservar a confidencialidade que evitem usar as salas de espera e optem por proteger as reuniões com senha.

Medidas corretivas tomadas pelo Zoom

As falhas recém-descobertas na criptografia do Zoom podem ser incômodas para muitos clientes da empresa. Desde o começo da epidemia do coronavírus, a base de clientes do Zoom disparou de 10 milhões para 200 milhões de usuários, incluindo “mais de 90 mil escolas em 20 países”, segundo um post de blog do CEO do Zoom, Eric Yuan. O governo dos EUA recentemente gastou US$1,3 milhão em contratos com o Zoom como parte de sua resposta à pandemia, de acordo com uma análise de contratos públicos feita pela Forbes, e o governo do Reino Unido tem usado o Zoom para reuniões remotas do Gabinete, segundo um tweet do primeiro-ministro, Boris Johnson.

This morning I chaired the first ever digital Cabinet.

Our message to the public is: stay at home, protect the NHS, save lives. #StayHomeSaveLives pic.twitter.com/pgeRc3FHIp

— Boris Johnson (@BorisJohnson) March 31, 2020

@BorisJohnson Esta manhã eu coordenei o primeiro Gabinete digital de todos os tempos.

Nossa mensagem para o público é: fiquem em casa, protejam o NHS [sistema público de saúde do Reino Unido], salvem vidas. https://twitter.com/hashtag/StayHomeSaveLives?src=hash#FiqueEmCasaSalveVidas Entre aqueles que deveriam levar em conta as questões de segurança do Zoom, segundo o Citizen Lab, estão “governos preocupados com espionagem” e “negócios preocupados com crimes cibernéticos e espionagem industrial”. A despeito da recente onda de falhas de segurança e privacidade, o CEO da Zoom, Yuan, parece estar prestando atenção ao retorno do público e fazendo um esforço concreto para aprimorar o serviço. “Esses casos novos, na maior parte de uso dos clientes, estão nos ajudando a descobrir questões até então desconhecidas em nossa plataforma. Jornalistas dedicados e pesquisadores da área de segurança também nos ajudaram a identificar questões pré-existentes”, escreveu Yuan em seu post no blog. “Nós apreciamos a avaliação criteriosa e as perguntas que estamos recebendo – sobre o funcionamento do serviço, sobre nossa infraestrutura e capacidade, e sobre nossas políticas de privacidade e segurança.”

Kudos to @zoom_us: https://t.co/nU84c5fPcE

In *one* day:

✅ "Released a fix for the UNC link issue"

✅ "Released fixes for both Mac-related issues"Promise to:

✅ Engage in pen-tests

✅ Improve bug bounty program

✅ Enact feature freeze to focus on safety/privacy issues😇✌️ pic.twitter.com/92JrOv5TVN

— Patrick Wardle (@patrickwardle) April 2, 2020

Parabéns para o @zoom_us:

Em *um* dia:

“Liberou uma atualização que soluciona a questão do link UNC”

“Liberou uma atualização para as duas questões de Mac”

Prometeu:

Realizar testes de intrusão

Aprimorar o programa de bug bounty [que oferece recompensas para quem encontrar bugs no sistema]

Deixar de desenvolver novos recursos para se concentrar em questões de segurança e privacidade.

Além de resolver imediatamente diversas questões de segurança relatadas, a empresa removeu um recurso de “rastreamento de atenção de participante”, um pesadelo de privacidade que permitia aos anfitriões rastrear se os participantes estavam com a janela do Zoom – ou outra janela de aplicativo – no foco principal durante a reunião. Investiu também em novos materiais de treinamento para orientar os usuários sobre recursos de segurança como atribuir senhas às reuniões para evitar Zoom-bombing [bombardeio Zoom], o fenômeno em que as pessoas invadem reuniões desprotegidas no Zoom.

Como o serviço do Zoom não tem criptografia de ponta-a-ponta, e a empresa tem acesso a todas as chaves de criptografia e a todo o conteúdo de áudio e vídeo que atravessa seu ambiente de nuvem, é possível que governos de todo o mundo possam obrigar a empresa a entregar cópias desses dados. Caso o Zoom acabe ajudando os governos a espionarem seus usuários, a empresa alega que não tem ferramentas desenvolvidas especificamente para ajudar as autoridades de segurança. Gal, diretor de produto do Zoom, escreveu no post no blog técnico que “o Zoom nunca desenvolveu um mecanismo para desencriptar reuniões ao vivo para fins de interceptação legal”, e continua, “nem temos os meios para inserir nossos empregados ou terceiros em reuniões sem que isso se reflita na lista de participantes”.

Diferentemente de outras empresas de tecnologia, o Zoom nunca divulgou qualquer informação sobre o número de solicitações de dados por governos que recebe, nem a quantas dessas solicitações atende. Porém, depois da carta aberta do grupo de proteção aos direitos humanos Access Now, que instou o Zoom a publicar um relatório de transparência, Yuan prometeu que o faria. Dentro dos próximos três meses, a empresa vai preparar “um relatório de transparência que detalhe as informações sobre solicitações de dados, registros, ou conteúdo”. A Access Now cumprimentou o Zoom por ter se comprometido a publicar um relatório de transparência.

Tradução: Deborah Leão

O seu futuro está sendo decidido longe dos palanques.

Enquanto Nikolas, Gayers, Michelles e Damares ensaiam seus discursos, quem realmente move o jogo político atua nas sombras: bilionários, ruralistas e líderes religiosos que usam a fé como moeda de troca para retomar ao poder em 2026.

Essas articulações não ganham manchete na grande mídia. Mas o Intercept está lá, expondo as alianças entre religião, dinheiro e autoritarismo — com coragem, independência e provas.

É por isso que sofremos processos da Universal e ataques da extrema direita.

E é por isso que não podemos parar.

Nosso jornalismo é sustentado por quem acredita que informação é poder.

Se o Intercept não abrir as cortinas, quem irá? É hora de #ApoiarEAgir para frear o avanço da extrema direita.