Em outubro, a Bloomberg Businessweek publicou uma reportagem alarmante: agentes que trabalhavam para o Exército de Libertação Popular da China haviam implantado secretamente microchips em placas-mãe fabricadas na China e vendidas pela Supermicro, com sede nos Estados Unidos, dando a espiões chineses acesso clandestino a servidores de mais de 30 empresas americanas, incluindo a Apple, a Amazon e vários fornecedores do governo, em uma operação conhecida como um “ataque a cadeias de suprimentos”, em que um hardware ou software malicioso é inserido em produtos antes de eles serem enviados para consumidores que serão alvo de vigilância.

O texto da Bloomberg, baseado em 17 fontes anônimas, incluindo “seis funcionários atuais ou antigos do alto escalão da segurança nacional”, começou a desmoronar logo após sua publicação quando partes envolvidas negaram os fatos de forma rápida e inequívoca. A Apple disse que “não há verdade” na afirmação de que teria descoberto chips maliciosos em seus servidores. A Amazon afirmou que o relatório da Bloomberg continha “tantos erros … naquilo que dizia respeito à Amazon que eles eram difíceis de contar”. A Supermicro declarou nunca ter ouvido de seus consumidores sobre quaisquer chips maliciosos e que sequer os encontrou, incluindo na declaração uma auditoria feita por outra empresa que a Supermicro contratou. Porta-vozes do Departamento de Segurança Nacional dos EUA e do Centro Nacional de Segurança Cibernética do Reino Unido afirmaram não terem motivos para duvidar das negações das empresas. Duas fontes citadas no texto declararam publicamente serem céticas quanto às conclusões dele.

Mas, enquanto o artigo da Bloomberg pode estar completamente (ou parcialmente) errado, o perigo de a China comprometer cadeias de suprimento é real, julgando a partir de documentos confidenciais de inteligência. Agências de espionagem americanas foram alertadas em termos drásticos sobre a ameaça quase uma década atrás e até mesmo avaliaram que a China era perita em corromper o software colocado mais próximo do hardware de um computador na fábrica, ameaçando algumas das máquinas mais sensíveis do governo dos EUA, conforme documentos fornecidos pelo delator da Agência de Segurança Nacional (NSA, na sigla em inglês) Edward Snowden. Os documentos também detalham como os EUA e seus aliados têm sistematicamente direcionado e subvertido cadeias de suprimentos de tecnologia, com a NSA conduzindo suas próprias operações, inclusive na China, em parceria com a CIA e outras agências de inteligência. Os documentos também revelam operações de cadeias de suprimentos feitas pela inteligência alemã e francesa.

O que está claro é que ataques a cadeias de suprimentos são um método de vigilância bem estabelecido, quem sabe até um tanto subvalorizado – e muito trabalho ainda está por ser feito para assegurar que equipamentos de informática estejam seguros contra esse tipo de risco.

“Um número crescente de agentes está buscando a capacidade de direcionar… cadeias de suprimento e outros componentes da infraestrutura de informação americana,” a comunidade de inteligência declarou em um relatório secreto de 2009. “Relatórios de inteligência fornecem apenas informações limitadas sobre os esforços em colocar em risco cadeias de suprimentos, em grande parte porque nós não temos acesso ou tecnologia necessários em mãos para a detecção confiável de tais operações.”

Nicholas Weaver, pesquisador de segurança do Instituto Internacional de Ciência da Computação, afiliado à Universidade da Califórnia em Berkeley, disse ao Intercept que “A história da Bloomberg/Supermicro era tão preocupante porque um ataque como aquele descrito teria funcionado, mesmo que agora nós possamos seguramente concluir que a história da Bloomberg se tratava de puro excremento. E agora, se eu sou a China, eu estaria pensando: ‘já estou levando a culpa, então é melhor cometer o crime!’”

Enquanto a história da Bloomberg pintava uma situação dramática, a que emerge dos documentos de Snowden é fragmentada e incompleta – mas assentada nos recursos profundos de inteligência disponíveis ao governo americano. Esse texto é uma tentativa de resumir o que aquele material tem a dizer sobre ataques a cadeias de suprimentos, de documentos não divulgados que publicamos pela primeira vez, documentos que já foram publicados e documentos que foram publicados apenas em parte com pouco ou sem comentários editoriais. Os documentos a que lançamos mão foram escritos entre 2007 e 2013; as vulnerabilidades de cadeias de suprimentos têm sido, aparentemente, um problema há muito tempo.

Nenhum dos materiais reflete diretamente as afirmações do texto da Bloomberg Businessweek. A publicação não comentou sobre as controvérsias em torno de seu relatório além dessa declaração: “A investigação da Bloomberg Businessweek é o resultado de mais de um ano de pesquisa, durante o qual conduzimos mais de 100 entrevistas. Dezessete fontes individuais, incluindo funcionários do governo e pessoas de dentro das empresas, confirmaram a manipulação de hardwares e outros elementos dos ataques. Também publicamos a declaração de três empresas na íntegra, assim como uma declaração do Ministério de Relações Exteriores da China. Acreditamos em nossa história e temos confiança em nossa pesquisa e fontes.”

A ‘infraestrutura crítica’ dos EUA é vulnerável a ataques a cadeias de suprimentos

Segundo documentos governamentais, o governo dos Estados Unidos, de forma geral, leva a sério a possibilidade de manipulação de cadeias de suprimentos e da China, em particular, conduzir tais interferências, incluindo a fase de fabricação.

O documento confidencial do Departamento de Defesa (DoD na sigla em inglês) de 2011 nomeado “Strategy for Operating in Cyberspace” [Estratégia para Operação no Ciberespaço] se refere às vulnerabilidades de cadeias de suprimentos como um dos “aspectos centrais das ameaças cibernéticas”, dizendo ainda que a dependência dos Estados Unidos em fábricas e fornecedores estrangeiros “dá amplas oportunidades para que atores internacionais subvertam e interditem cadeias de suprimentos americanas em pontos de projeto, fabricação, serviço, distribuição e descarte”.

De acordo como o documento, fornecedores de hardware chineses poderiam se posicional na indústria dos EUA de forma a comprometer “a infraestrutura crítica da qual o DoD depende”.

Outro documento confidencial, uma National Intelligence Estimate (NIE) [Estimativa Nacional de Inteligência] de 2009 sobre “A ameaça cibernética global à infraestrutura de informação dos Estados Unidos”, avaliou com “alta confiança” que havia um crescente “potencial para persistentes e furtivas subversões” em cadeias de suprimentos de tecnologia devido à globalização e com “confiança moderada” que isso ocorreria em parte por manipulação durante a fabricação e ao “tirar vantagem de figuras internas”. Tal “tática intensiva de recursos” seria adotada, afirmava o documento, para contrapor a segurança adicional em redes confidenciais dos EUA.

Cada National Intelligence Estimate foca em uma questão em particular e representa o julgamento coletivo de todas as agências de inteligência americanas, conforme resumido pelo diretor de inteligência nacional. O NIE de 2009 considerou a China e a Rússia como “as maiores ameaças cibernéticas” para os EUA e seus aliados, dizendo que a Rússia tinha a habilidade de conduzir operações em cadeias de suprimentos e que a China estava conduzindo “acesso interno, acesso próximo, acesso remoto e provavelmente operações em cadeias de suprimentos”. Em uma seção voltada a “Comentários de Revisores Externos”, um dos revisores, um antigo executivo em uma fábrica de hardwares de comunicações, sugeriu que a comunidade da inteligência olhasse mais de perto a cadeia de fornecimento chinesa. Ele disse ainda:

“A forte influência do governo chinês em seus fabricantes de eletrônicos, a crescente complexidade e sofisticação desses produtos e a sua dominante presença em redes de comunicação global aumenta a probabilidade do risco sutil – talvez um risco sistêmico, mas negável [pela China] – desses produtos.”

A NIE ainda assinalou ataques a cadeias de suprimentos como uma ameaça à integridade de máquinas eletrônicas de votação, já que tais máquinas estão “sujeitas a muitas das mesmas vulnerabilidades que outros computadores”, embora tenha mencionado que, na época, em 2009, a inteligência americana não estava ciente de quaisquer tentativas de “utilizar ataques cibernéticos para afetar as eleições dos Estados Unidos”.

Além das vagas preocupações envolvendo a Rússia e a China, a comunidade de inteligência americana não sabia o que pensar na vulnerabilidade de cadeias de fornecimento de computadores. Conduzir tais ataques era “difícil e demandava uma intensa utilização de recursos”, de acordo com a NIE, mas, além disso, ele tinha pouca informação para compreender a extensão do problema: “A indisponibilidade de vítimas e agências de investigação em reportar incidentes” e a falta de tecnologia para detectar manipulações significava que “uma incerteza considerável atrapalha nossa avaliação da ameaça trazida por operações de cadeias de suprimentos”, disse a NIE.

Uma seção dentro da Strategy for Operating in Cyberspace do Departamento de Defesa de 2011 é dedicada ao risco de ataques a cadeias de fornecimento. Esta seção descreve uma estratégia para “administrar e mitigar o risco de tecnologia não-confiável utilizada pelo setor de telecomunicações”, em parte reforçando a fabricação norte-americana, que estaria em completa operação em 2016, dois anos após a Bloomberg dizer que o ataque à cadeia de suprimentos da Supermicro teria ocorrido. Não está claro se a estratégia foi colocada de fato em operação; o Departamento de Defesa, que publicou uma versão pública do mesmo documento, não respondeu a pedidos de comentários. Mas a NIE de 2009 dizia que a “exclusão de hardwares e softwares estrangeiros de redes e aplicações sensíveis já é extremamente difícil” e que mesmo se uma política de exclusão tivesse sucesso, “oportunidades para subversão ainda existirão através de empresas de fachada nos Estados Unidos e uso adversário de acesso privilegiado em empresas americanas.”

Um terceiro documento, uma página sobre “Ameaças cibernéticas a cadeias de suprimentos” da Intellipedia, uma wiki interna da comunidade de inteligência norte-americana, incluía passagens confidenciais ecoando preocupações similares sobre cadeias de fornecimento. Um snapshot de 2012 da página incluía uma seção, atribuída à CIA, dizendo que “o espectro de subversão de hardwares de computadores levando armas a falharem em tempos de crise, ou secretamente corrompendo dados cruciais, é uma preocupação crescente. Chips de computadores cada vez mais complexos e modificações sutis feitas em seus projetos ou processos de fabricação podem tornar impossível detectar com os meios práticos disponíveis atualmente.” Outra passagem, atribuída à Defense Intelligence Agency, apontava servidores de aplicações, roteadores e interruptores como as ferramentas provavelmente “vulneráveis à ameaça global de cadeias de suprimento” e dizia ainda que “as preocupações com cadeias de fornecimento serão exacerbadas na medida em que fornecedores de produtos e serviços de segurança cibernética dos EUA são adquiridos por empresas estrangeiras.”

Um instantâneo de 2012 de outra página da Intellipedia listava ataques a cadeias de fornecimento primeiro entre ameaças aos chamados computadores air-gapped, que são mantidos isolados da internet e são usados por agências de espionagem para lidar com informações especialmente sensíveis. O documento também dizia que a Rússia “tem experiência com operações em cadeias de suprimentos” e declarava que “empresas de software russas montaram escritórios nos Estados Unidos, possivelmente para desviar atenção de suas origens russas e para serem mais aceitas aos agentes de compra do governo americano.” (Preocupações similares sobre o software antivírus russo Kaspersky Lab levou a um recente banimento do uso do antivírus dentro do governo dos EUA.) A Kaspersky Lab negou repetidamente ter ligações com qualquer governo e disse que não ajudaria um governo com ciberespionagem. A Kaspersky informou ainda ter ajudado a expor o ex-contratado da NSA Harold T. Martin III, que foi acusado de roubo em larga escala de dados confidenciais da NSA.

Componentes são vistos em uma placa de circuito dentro dos Interruptores Agile Série S12700 da Huawei Technologies Co. em exibição em uma sala de exposições na sede da empresa em Shenzhen, na China, na terça-feira, 5 de junho de 2018.

Foto: Giulia Marchi/Bloomberg via Getty Images

Empresa de telecomunicações chinesa vista como ameaça

Além dos grandes receios, a comunidade de inteligência dos Estados Unidos tinha algumas preocupações com a habilidade da China em utilizar a cadeia de fornecimento para a espionagem.

O documento de estratégia de 2011 do Departamento de Defesa dizia, sem detalhar, que os fornecedores de equipamentos de telecomunicações chineses suspeitos de ligações com o Exército Popular de Libertação da China “buscam invasões na infraestrutura de telecomunicações dos Estados Unidos.”

Esta pode ser uma referência, pelo menos em parte, à Huawei, a gigante de telecomunicações chinesa que o Departamento temia que criasse acessos ilegais em equipamentos vendidos aos fornecedores de comunicações dos EUA. A NSA conseguiu chegar no máximo até a comunicação empresarial da Huawei, procurando por ligações entre a empresa e o Exército Popular de Libertação, conforme publicado em conjunto pelo New York Times e a revista de notícias alemã Der Spiegel. O artigo não citava evidências de relação entre a Huawei e o Exército, e uma porta-voz da empresa disse às publicações que era irônico que “eles estão fazendo conosco o que sempre disseram que os chineses fazem”.

Segundo o relatório ultrassecreto da NSA sobre a Huawei, a comunidade de inteligência dos EUA pareceu preocupada que a Huawei poderia ajudar o governo chinês a acessar um cabo transatlântico de telecomunicações sensíveis conhecimento como “TAT-14”. O cabo transmitia a comunicação da indústria de defesa em um segmento entre Nova Jersey e a Dinamarca; em uma atualização em 2008 a Mitsubishi foi contratada, o que “terceirizava o trabalho para a Huawei. Que, em troca, atualizou o sistema com um roteador de ponta deles”, dizia o documento. Como uma preocupação mais ampla, o documento acrescentou que havia indícios de que o governo chinês poderia usar a “penetração de mercado da Huawei para seus próprios propósitos SIGINT” – isto é, para inteligência de sinais (a coleta de informações feita através da interceptação de sinais de comunicação). Um porta-voz da Huawei não comentou em tempo para a publicação.

Ataques ao firmware preocupam Inteligência dos EUA

Em outros documentos, agências de espionagem detectaram outra preocupação específica, a crescente destreza da China para explorar o BIOS, o Sistema Básico de Entrada/Saída, na sigla em inglês. O BIOS, também conhecido pelos acrônimos EFI e UEFI, é o primeiro código a ser executado quando um computador é ligado, antes mesmo do lançamento de um sistema operacional como o Windows, o macOS ou o Linux. O software que compõe o BIOS é armazenado em um chip na placa-mãe do computador, e não no disco-rígido; ele costuma ser referido como “firmware”, por ser ligado de maneira tão próxima ao hardware. Como qualquer outro software, o BIOS pode ser modificado para se tornar malicioso e é um alvo especialmente bom para ataques a computadores, pois reside fora do sistema operacional e, assim, não pode ser facilmente detectado. Ele nem sequer é afetado quando um usuário apaga o disco-rígido ou instala um sistema operacional novo.

A Agência de Inteligência da Defesa acreditava que a capacidade da China para explorar o BIOS “reflete um salto qualitativo que é difícil de detectar”, segundo a seção de “Implantes de BIOS” no artigo da Intellipedia a respeito das ameaças a computadores não conectados a outros terminais ou à Internet A seção também assinalava que “relatos recentes”, presumivelmente envolvendo implantes de BIOS, “corroboram a estimativa de inteligência feita em 2008 segundo a qual a China provavelmente era capaz de intrusões mais sofisitcadas do que aquelas atualmente observadas pelos responsáveis pelas defesas de rede dos EUA”.

Um instantâneo de 2012 de outra página da Intellipedia, sobre “Ameaças ao BIOS”, sinaliza a vulnerabilidade do BIOS a intromissões na cadeia de suprimentos e a ameaças internas. De forma significativa, o documento também parece se referir à descoberta feita pela comunidade de inteligência norte-americana sobre um malware feito pelo Exército Popular de Libertação da China, dizendo que “as versões do Exército Popular e do MAKERSMARK [russo] não parecem ter uma ligação em comum além do interesse em desenvolver formas mais persistentes e encobertas” para hackear. As “versões” citadas parecem ser casos de firmwares de BIOS maliciosos feitas pelos dois países, a julgar pelas notas de rodapé e outros trechos do documento.

A página da Intellipedia também continha indicações de que a China poderia ter descoberto uma forma de comprometer o software do BIOS produzido por duas empresas, a American Megatrends, conhecida como AMI, e a Phoenix Technologies, que faz os chips Award BIOS.

Em um parágrafo marcado como ultrassecreto (top secret), a página indicava: “entre as versões de BIOS atualmente comprometidas estão aquelas baseadas no AMI e no Award. A ameaça que implantes de BIOS causa aumenta de forma significativa para sistemas que operam nessas versões comprometidas”. Após essas duas frases, concluindo o parágrafo, há uma nota de rodapé para um documento ultrassecreto, ao qual o Intercept não teve acesso, intitulado “Provável terceirizado contratado pelo Exército de Liberação Popular da China conduz exploração de rede contra redes críticas de infraestrutura de Taiwan; desenvolve capacidades de ataque à rede”.

A palavra “comprometido” poderia ter diferentes significados nesse contexto e não necessariamente indica que um ataque bem-sucedido por parte da China tenha ocorrido; ela poderia simplesmente significar que versões específicas de BIOS da AMI e da Phoenix continham vulnerabilidades a respeito das quais os espiões norte-americanos tinham conhecimento. “É muito intrigante que não tenhamos visto evidências de mais ataques a firmware”, disse Trammell Hudson, um pesquisador de segurança no fundo de investimentos Two Sigma Investments e co-descobridor de uma série de vulnerabilidades de BIOS em Macbooks, conhecidas como Thunderstrike. “Quase todas as conferências de segurança estreia novas provas de conceitos de vulnerabilidades, mas … a única revelação pública de um firmware comprometido” veio em 2015, quando a Kaspersky Lab anunciou a descoberta de um firmware malicioso de uma operação hacker avançada apelidada Equation Group. “Ou nós não somos muito bons em detectá-los, enquanto indústria, ou esses ataques a firmware e implantes de hardware são usados em operações de acesso sob medida”.

Hudson acrescentou: “é preocupante que muitos sistemas nunca recebam atualizações de firmware após a fabricação, e que vários dispositivos incorporados a um sistema tenham uma probabilidade ainda menor de receber atualizações. Qualquer ataque a versões mais antigas tem um aspecto ‘eterno’, significando que eles vão continuar úteis para adversários invadirem sistemas que podem seguir sendo usados por muitos anos”.

A American Megatrends publicou a seguinte declaração: “A indústria de firmware de BIOS e de computação como um todo, deu passos incríveis em busca de mais segurança desde 2012. A informação no documento de Snowden diz respeito a plataformas anteriores ao nível atual de segurança de BIOS. Temos processos capazes de identificar vulnerabilidades de segurança no firmware de inicialização e oferecer uma rápida mitigação para nossos clientes OEM e ODM”.

A Phoenix Technologies publicou esta declaração: “Os ataques descritos no documento são bem entendidos na indústria. O Bios Award foi desbancado pela estrutura atual de UEFI, mais segura, que continha mitigações para esses tipos de ataques de firmware muitos anos atrás”.

Ataques bem-sucedidos à cadeia de suprimentos por parte de França, Alemanha e EUA

Os documentos de Snowden revisados até aqui discutem, com frequência em termos vagos e imprecisos, o que a Inteligência norte-americana acredita que seus adversários russos e chineses são capazes de fazer. Mas esses documentos e outros também discutem, em termos muito mais específicos, o que os EUA e seus aliados são capazes de fazer, incluindo descrições de operações de cadeia de suprimentos específicas e bem-sucedidas. Eles também descrevem, de forma geral, as capacidades de vários programas e unidades da Agência de Segurança Nacional (NSA) contra cadeias de fornecimento.

A página da Intellipedia sobre ameaças às redes “air-gapped” revelam que, em 2005, a agência de inteligência internacional alemã (BND) “estabeleceu algumas companhias comerciais de fachada que usaria para ganhar acesso às cadeias de suprimentos de componentes de computação não-identificados”. A página atribui esse conhecimento a “informação obtida durante uma conversa oficial com um contato”. A página não menciona qual era o alvo da BND ou em que tipos de atividades as empresas de fachada se envolviam.

A BND tem “estabelecido companhias de fachadas para operações HUMINT e SIGINT desde os anos 1950”, disse Erich Schmidt-Eenboom, um escritor alemão e especialista em BND, usando os termos para a inteligência reunida tanto por espiões humanos quanto por espionagem eletrônica, respectivamente. “Via de regra, um agente da BND fundaria uma pequena empresa, responsável por uma única operação. Na área do SIGINT, essa empresa também mantém contatos com parceiros indutriais”.

A BND não respondeu a um pedido para comentar a situação.

A página da Intellipedia também dizia que, desde 2002, a agência francesa de inteligência, a DGSE, “entregou computadores e equipamentos de fax para os serviços de segurança de Senegal, e em 2004 era capaz de acessar toda a informação processada por esses sistemas, de acordo com uma fonte cooperativa com acesso indireto”. Senegal é uma antiga colônia francesa. Representantes do governo senegalês não responderam a um pedido por comentários. A DGSE se negou a comentar.

Muito do que foi reportado sobre as capacidades de ataque dos EUA a cadeias de suprimentos veio de um documento da NSA de junho de 2010, que o co-fundador do Intercept, Glenn Greenwald, publicou em seu livro “Sem lugar para se esconder”, de 2014. O documento, um artigo de um site de notícias interno da NSA chamado SIDtoday, foi republicado em 2015 na Der Spiegel com alguns trechos censurados (mas sem novas análises sobre o conteúdo).

O SIDtoday explicava de forma concisa uma das abordagens da NSA para ataques à cadeia de suprimento (os destaques são do texto original):

“Encomendas de produtos de redes de computadores (servidores, roteadores, etc. entregues a nossos alvos ao redor do mundo são interceptados. A seguir, eles são redirecionados para um local secreto onde empregados de Operações de Acesso Adaptado/Operações de Acesso (AO – S326), com o apoio do Centro de Operações Remotas (S321), habilitam a instalação de implantes de transmissão diretamente nos eletrônicos de nossos alvos. Esses aparelhos são então re-embalados e colocados novamente em transporte para o destino original.”

Ataques de “interdição” da cadeia de fornecimento como o descrito acima envolvem o comprometimento do hardware do computador enquanto ele está sendo transportado para o consumidor. Eles têm como alvo uma parte diferente da cadeia de suprimento daquela descrita pela Bloomberg. A reportagem da Bloomberg dizia que espiões chineses instalavam microchips maliciosos na placa-mãe de servidores enquanto eles estavam sendo produzidos na fábrica, e não quando estavam em trânsito. O documento da NSA dizia que seus ataques de interdição “são algumas das mais produtivas operações da TAO”, a sigla em inglês para as Operações de Acesso Adaptado, a unidade da NSA dedicada a ofensivas hackers, “porque elas posicionam previamente pontos de acesso em difíceis alvos ao redor do mundo.” (a TAO é conhecida atualmente como Computer Network Operations, ou Operações de Rede de Computadores).

Interditar entregas específicas pode trazer menos riscos para uma agência de espionagem do que implantar microchips maliciosos em massa ainda na fábrica. “Um ataque de design/manufatura do tipo alegado pela Bloomber é plausível”, disse Eva Galperin, diretora de cibersegurança na Electronic Frontier Foundation. “Isso é exatamente o porquê de a história ter sido tão importante. Mas ser plausível não significa que aconteceu, e a Bloomberg não trouxe evidência suficiente, na minha opinião, para apoiar sua alegação”. Ela acrescentou: “O que sabemos é que um ataque de design/manufatura é altamente arriscado para quem o comete, e há muitas alternativas menos arriscadas que são mais recomendáveis para essa tarefa.”

O documento de 2010 também descrevia um ataque bem-sucedido da NSA contra a empresa estatal de telecomunicações síria (Syrian Telecommunications Establishment). A NSA sabia que a empresa havia encomendado aparelhos de rede de computadores para o seu serviço de internet, então a agência interditou esses equipamentos e os redirecionou para uma “estação de carga”, onde implantou “transmissores” e então colocou os produtos novamente em trânsito.

Alguns meses após a Syrian Telecom receber os equipamentos, um dos transmissores “chamou de volta para a infraestrutura de ações encobertas da NSA”. Nesse ponto, a NSA usou seu implante para fazer um levantamento da rede onde o aparelho estava instalado e descobriu que ele dava um acesso muito maior do que o esperado; além da rede de internet, também dava acesso à rede nacional de telefonia celular operada pela Syrian Telecom, já que o tráfego celular atravessava a espinha-dorsal da internet.

“Como a rede STE GSM [celular] nunca foi explorada, esse novo acesso representava um verdadeiro golpe”, escreveu o autor do documento da NSA. Isso permitia que a NSA “extraísse automaticamente” informações sobre os assinantes de celular da Syrian Telecom, incluindo informações sobre para quem eles ligavam, quando, e suas localizações geográficas enquanto carregavam seus telefones durante o dia. A NSA também tinha possibilidades de ganhar um acesso ainda maior às redes celulares da região.

Documento ultrassecreto detalha como explorar a rede VOIP para obter informações sigilosas de um alvo.

Documento: NSA

Outro documento da NSA descreve um ataque diferente, também de sucesso, conduzido pela agência. Um slide de uma da “revisão de administração de programas” feita pela NSA em 2013 descrevia uma operação ultrassecreta tendo como alvo a rede VOIP para telefonemas secretos realizados online. Em uma “base no exterior”, a NSA interceptou uma encomenda de equipamentos para essa rede de uma fábrica na China, e a comprometeu com transmissores implantados.

“A análise e o relato sobre esse alvo identificaram, com alto nível de detalhe, o método para aquisições de hardware [pelo alvo]”, dizia um slide da apresentação. “Como resultado desses esforços, a NSA e seus parceiros [na comunidade de inteligência] agora estão em posição para ser bem-sucedidos nas próximas oportunidades.”

Operações da NSA em ‘espaço adverso’

Além da informação sobre operações específicas de cadeia de suprimentos por parte dos EUA e seus aliados, os documentos de Snowden também incluem informações mais geral sobre as capacidades dos Estados Unidos.

O hardware de computadores pode ser alterado em vários pontos ao longo da cadeia de suprimentos, desde o design à produção, do depósito à entrega. Os EUA estão entre um pequeno número de nações que poderiam, em tese, comprometer equipamentos em vários pontos diferentes desse canal, graças aos seus recursos e alcance geográfico.

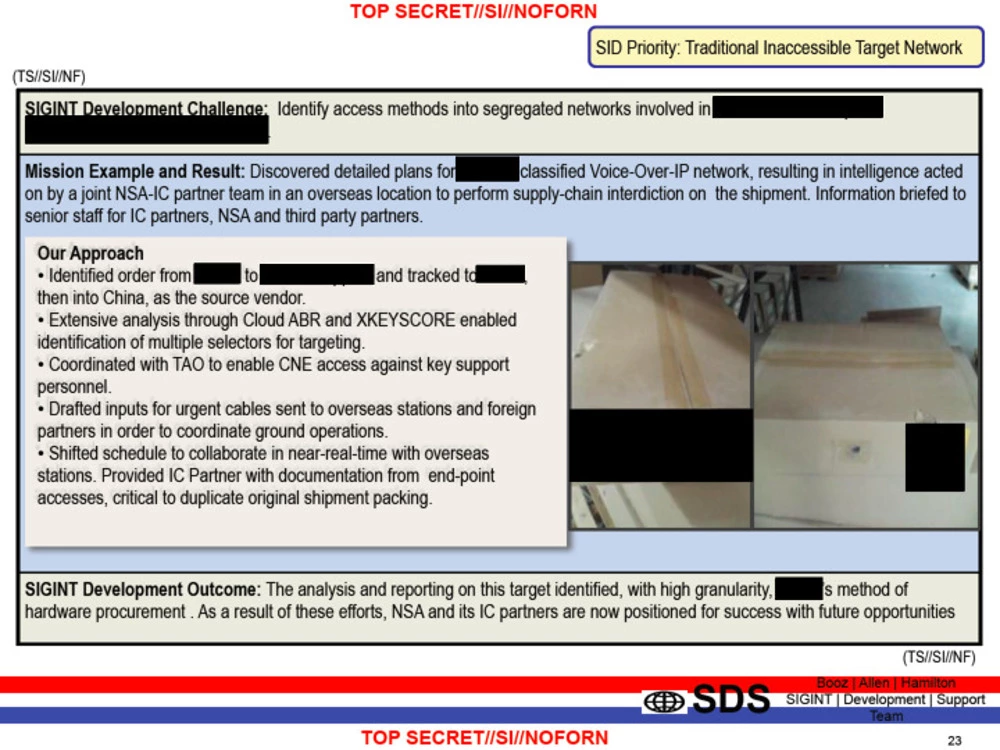

Slide apresenta possíveis alvos de SCS (Serviço Especial de Coleta), um programa de espionagem a partir de instalações diplomáticas dos EUA.

Documento: NSA

Isso foi sublinhado em uma apresentação ultrassecreta de 2011 sobre o Serviço Especial de Coleta (SCS, na sigla em inglês), um programa conjunto de espionagem da NSA e da CIA operando a partir de instalações diplomáticas norte-americanas no exterior. Ela fazia referência a 80 locais da SCS ao redor do globo como “pontos de presença”, oferecendo a “vantagem de jogar em casa em um espaço adverso”, a partir dos quais uma “SIGINT ativada por humanos” pode ser conduzida, e onde “oportunidades” na cadeia de suprimento se apresentam, sugerindo que a NSA e a CIA conduzem ataques desde embaixadas e consulados norte-americanos ao redor do mundo. (A apresentação foi publicada pela Der Spiegel em 2014, ao lado de outros 52 documentos, e aparentemente nunca se escreveu a respeito dela. O Intercept a publica novamente para incluir os comentários do apresentador.)

Um programa que afeta cadeias de fornecimento dessa forma é o SENTRY OSPREY da NSA, no qual a agência utiliza espiões humanos para grampear fontes digitais de inteligência ou, como um briefing ultrassecreto publicado pelo Intercept em 2014 indica, “utiliza seus próprios recursos de HUMINT […] para apoiar operações SIGINT,” incluindo operações de “acesso próximo” que essencialmente colocam humanos contra a infraestrutura física. Essas operações, conduzidas ao lado de parceiros como a CIA, o FBI, e a Agência de Inteligência da Defesa, parecem ter incluído tentativas de implantar grampos e comprometer cadeias de suprimentos; um guia de classificação de 2012 dizia que eles incluíam formas de possibilitar implantes na cadeia de fornecimento e em hardware — bem como uma “presença avançada” em locais em Pequim, Coreia do Sul e Alemanha, todos sedes de fábricas de telecomunicações. Outro programa, o SENTRY OWL, trabalha “com parceiros estrangeiros específicos… e entidades industriais estrangeiras” para fazer aparelhos e produtos “exploráveis para SIGINT”, de acordo com o briefing.

A Divisão de Persistência

As Operações de Acesso Adaptado da NSA tiveram um papel crítico nas operações de interdição da cadeia de suprimentos levadas a cabo pelo governo americano. Além de ajudar a interceptar entregas de hardware para instalar implantes em segredo, uma divisão da TAO, conhecida como Divisão de Persistência, tinha a tarefa de criar os implantes.

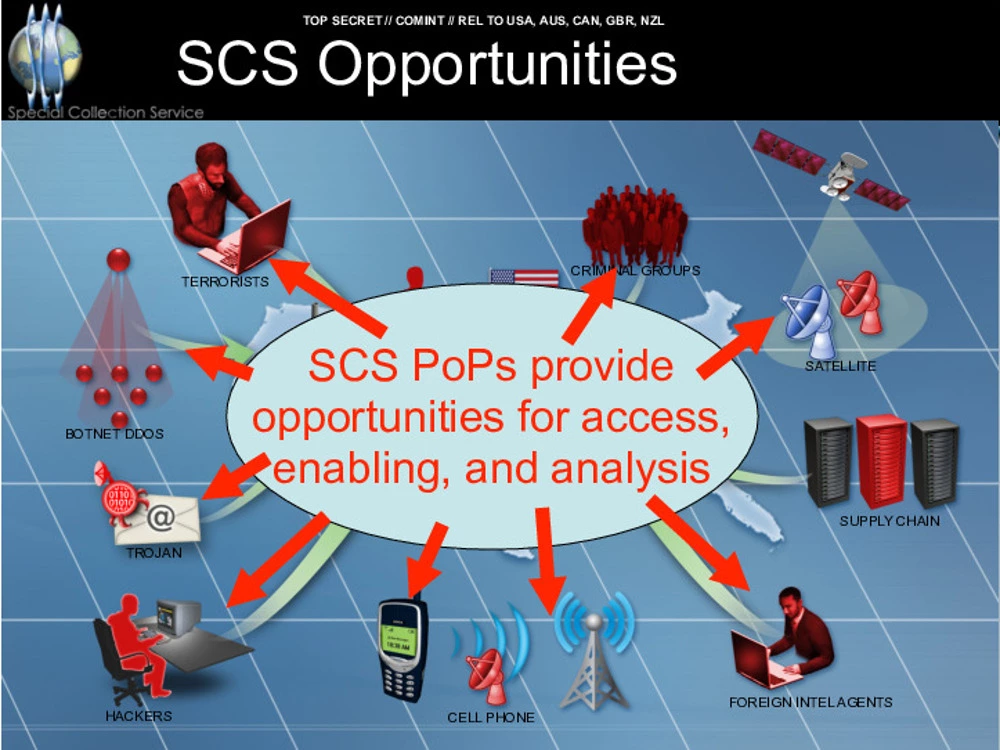

Apresentação da TAO detalha as diferentes atividades, incluindo ações hackers encobertas.

Documento: NSA

Uma apresentação ultrassecreta de 2007 sobre a TAO descrevia ações hackers encobertas e “sofisticadas” contra softwares, incluindo firmware, utilizando uma rede de computadores “ou interdição física”, e credita a esses ataques “alguns dos mais significativos sucessos” das agências de espionagem dos EUA.

Outro documento, uma página wiki da NSA intitulada “Projetos Internos”, publicada originalmente pela Der Spiegel, descrevia “ideias sobre possíveis projetos futuros da Divisão de Persistência.” Os projetos ali descritos envolviam adicionar novas capacidades aos implantes de firmware maliciosos já existentes. Esses implantes poderiam ser inseridos nos computadores-alvo através de ataques à cadeia de suprimentos.

Um projeto potencial propunha expandir um tipo de malware de BIOS para funcionar em computadores que utilizam o sistema operacional Linux, e oferecer mais maneiras de explorar computadores Windows.

Outro sugeria mirar na chamada tecnologia de virtualização dos processadores, que permite aos computadores separar de forma mais eficiente e confiável as chamadas máquinas virtuais, um software que simula múltiplos computadores em um só. O projeto proposto desenvolveria um “implante hipervisor”, indicando que o alvo pretendido era o software que coordena a operação de máquinas virtuais, conhecido como hipervisor. Os hipervisores e máquinas virtuais são largamente utilizados pelos provedores de armazenamento em nuvem. O implante daria suporte para máquinas virtuais em processadores Intel e AMD. (a Intel e a AMD não responderam a pedidos para comentar o caso.)

Outro possível projeto sugeria prender um rádio do tipo short-hop à porta serial de um disco-rígido, comunicando-se a ele usando um implante de firmware. Outro projeto pretendia desenvolver implantes de firmware tendo como alvo discos-rígidos produzidos pela companhia norte-americana Seagate. (a Seagate não respondeu a um pedido por comentários.)

Onde esconder seu implante de hardware?

Uma das razões que agências de espionagem como a NSA temem o comprometimento de cadeias de suprimentos é que há muitos lugares em um computador comum para esconder um implante espião.

“Os servidores atuais têm dezenas de componentes com firmware e centenas de componentes ativos”, disse Joe FitzPatrick, um pesquisador e instrutor de segurança de hardwares. “A única maneira de ter um boletim de saúde perfeito é um teste destrutivo e aprofundado que depende de um ‘padrão-ouro’ como boa referência — só que definir esse ‘padrão-ouro’ é quase impossível. O risco muito maior é que mesmo um hardware perfeito pode ter um firmware ou um software vulneráveis.”

A página da Intellipedia sobre ameaças à cadeia de suprimentos lista e analisa as várias partes de hardware onde um computador poderia ser comprometido, incluindo as fontes de energia (“poderia ser estipulado a … autodestruir-se, danificar a placa-mãe do computador … ou mesmo iniciar um incêndio ou explosão”); cartões de rede (“bem posicionados para introduzir malwares e extrair informações”); controles de disco (“melhores que um rootkit”, tipo de software malicioso que permite acesso a um computador enquanto oculta suas atividades); e a unidade de processamento gráfico, ou GPU (“bem posicionada para escanear a tela do computador em busca de informação sensível”).

De acordo com o texto da Bloomberg, espiões chineses conectaram seus microchips maliciosos aos baseboard management controllers, ou BMCs, computadores em miniatura que são conectados aos servidores para dar a administradores de sistema acesso remoto para resolver problemas ou reiniciar os servidores.

FitzPatrick, citado pela Bloomberg, vê a história do Supermicro com ceticismo, incluindo sua descrição de como espiões exploraram os BMCs. Mas especialistas concordam que colocar uma entrada clandestina no BMC seria uma boa maneira de comprometer um servidor. Em uma reportagem complementar, a Bloomberg alegou que uma “importante empresa de telecomunicações norte-americana” descobriu um servidor Supermicro com um implante em um cartão de rede Ethernet, que é uma das partes do hardware listadas na página da Intellipedia como vulnerável a ataques da cadeia de suprimento. FitzPatrick, novamente, via as alegações com ceticismo.

Após o texto da Bloomberg ser publicado, em um post no blog Lawfare, o pesquisador de segurança de Berkeley, Weaver, defendeu que o governo americano deveria reduzir o número de “componentes que precisam executar com integridade” a apenas a unidade de processamento central, ou CPU, e requisitar que esses componentes “confiáveis” usados em sistemas do governo deveriam ser fabricados nos EUA, por empresas norte-americanas. Dessa forma, o resto do computador poderia ser manufaturado com segurança na China — os sistemas funcionariam com segurança mesmo se os componentes fora dessa base confiável, como a placa-mãe, tivessem implantes maliciosos. O iPhone da Apple e o Boot Guard da Intel, dizia ele, já funcionavam dessa maneira. Devido ao poder de compra do governo, “deveria ser plausível escrever regras de fornecimento que, após alguns anos, efetivamente exigissem que os sistemas do governo americano fossem montados de forma a resistir a maioria dos ataques à cadeia de suprimentos”, disse Weaver ao Intercept.

Embora operações de cadeia de suprimentos sejam utilizadas em ciberataques reais, elas parecem ser raras quando comparadas a outras formas mais tradicionais de hackear, como o phishing e os ataques de malware na internet. A NSA os utiliza para acessar “redes complexas e isoladas”, de acordo com uma apresentação ultrassecreta de 2007 sobre o TAO.

“Ataques à cadeia de suprimentos são algo que indivíduos, empresas e governos devem estar cientes. O risco potencial deve ser pesado frente a outros fatores”, disse FitzPatrick. “A realidade é que a maioria das organizações tem várias vulnerabilidades que não precisam de ataques à cadeia de suprimentos para ser exploradas.”

Documentos divulgados com este artigo:

- DoD 2011 Strategy for Operating in Cyberspace – Supply Chain Excerpts

- Intellipedia – Air Gapped Network Threats

- Intellipedia – BIOS Threats

- Intellipedia – Supply Chain Cyber Threats

- NSA Supply Chain Attack From PMR 4-24-13

- National Intelligence Estimate 2009 Global Cyber Threat – Supply Chain Excerpts

- PRC Information Warfare & Huawei

- Special Collection Service – Pacific SIGDEV Conference March 2011 – Supply Chain Excepts

- Tailored Access Operations 2007

Tradução: Maíra Santos

Você sabia que...

O Intercept é quase inteiramente movido por seus leitores?

E quase todo esse financiamento vem de doadores mensais?

Isso nos torna completamente diferentes de todas as outras redações que você conhece. O apoio de pessoas como você nos dá a independência de que precisamos para investigar qualquer pessoa, em qualquer lugar, sem medo e sem rabo preso.

E o resultado? Centenas de investigações importantes que mudam a sociedade e as leis e impedem que abusadores poderosos continuem impunes. Impacto que chama!

O Intercept é pequeno, mas poderoso. No entanto, o número de apoiadores mensais caiu 15% este ano e isso está ameaçando nossa capacidade de fazer o trabalho importante que você espera – como o que você acabou de ler.

Precisamos de 1.000 novos doadores mensais até o final do mês para manter nossa operação sustentável.

Podemos contar com você por R$ 20 por mês?