A Kaspersky Lab, empresa russa de segurança da internet, informou que um indivíduo, possivelmente o mesmo que reportagens recentes identificaram como funcionário da Agência de Segurança Nacional dos Estados Unidos (NSA), acionou o programa de antivírus da empresa ao se infectar com software malicioso durante uma tentativa de piratear o Microsoft Office. Acionado, o antivírus da Kaspersky teria feito upload de arquivos confidenciais da NSA que estavam na máquina.

A acusação de pirataria está incluída num conjunto de resultados preliminares divulgados pela empresa sediada em Moscou, decorrentes de investigação interna sobre um intrincado escândalo de espionagem que ninguém imaginava que pudesse ficar ainda mais bizarro. Uma série de notícias publicadas este mês cita fontes de inteligência dos EUA para afirmar que o software de segurança da Kaspersky teria feito upload de arquivos do computador do funcionário. Os arquivos então teriam sido capturados por hackers do governo russo, possivelmente com a ciência ou até mesmo a colaboração da empresa. Dentre os arquivos em questão, havia código-fonte de ferramentas de hacking altamente sensíveis que o funcionário estava desenvolvendo para a agência de espionagem. A Kaspersky nega que estivesse em conluio com as autoridades russas ou que tivesse ciência do incidente, conforme foi noticiado pela imprensa.

Detalhes da investigação, tais como a alegação de que o CEO da Kaspersky teria determinado a destruição dos arquivos depois que foram identificados como possível material secreto da NSA, podem ajudar a absolver a empresa de antivírus da acusação de que teria intencionalmente vasculhado o computador do funcionário em busca de arquivos confidenciais que não continham malware. Mas trazem também novas perguntas sobre as atitudes da empresa, o funcionário da NSA e a narrativa de espionagem que fontes anônimas do governo vazaram para os veículos de notícias nas últimas duas semanas.

Depois de enfrentar sérias acusações de espionagem, a Kaspersky entregou ao The Intercept um resumo dos resultados preliminares da investigação interna que a empresa russa informa ter conduzido na esteira da cobertura de imprensa.

No relatório de resultados, a Kaspersky reconhece que detectou e transmitiu para o servidor um recipiente de arquivos compactados, especificamente um arquivo 7zip, que havia sido marcado como suspeito pelo software da Kaspersky. Revelou-se então que o arquivo continha amostras de malware e também código-fonte, que parecia pertencer a componentes do kit de espionagem do assim chamado “Equation Group” (Grupo Equação), da NSA. A empresa afirma que obteve os arquivos no curso normal de suas operações, e que o analista responsável os apagou assim que percebeu do que se tratava, sob ordem do CEO Eugene Kaspersky. Também reitera que nunca os entregou a mais ninguém.

A Kaspersky não informa se o computador pertencia ao funcionário da NSA em questão e declara que o incidente incluído no relatório aconteceu em 2014, não em 2015, como vem sendo noticiado. Os detalhes, no entanto, correspondem à descrição que consta na mídia.

A NSA não respondeu às tentativas de contato para comentar o episódio.

De acordo com a Kaspersky, o incidente começou quando a empresa estava envolvida na investigação inicial sobre o kit de ferramentas do Equation Group. Em março de 2014, a Kaspersky descobriu, num computador no Oriente Médio, um arquivo suspeito de driver, que não parecia pertencer a nenhum dos grupos de ataque conhecidos. Depois de incluir no seu verificador termos de busca para detectar o driver, conhecidos como “assinaturas”, a empresa conseguiu localizar diversas amostras dele, bem como de outros componentes relacionados, em máquinas de usuários em mais de 40 países, incluindo os EUA. A Kaspersky passou cerca de um ano coletando amostras até reunir um kit de ferramentas extenso e sofisticado, que apelidou de Equation Group, e que vinha sendo usado pela NSA desde 2001, talvez desde 1996.

No caso específico de um computador infectado nos EUA, a empresa informou ter encontrado o que pareciam novas versões “debug” do software malicioso do Equation Grup. “Debug” em regra diz respeito a um código ou programa em fase de desenvolvimento que ainda não está completo, o que corrobora a narrativa jornalística sobre as ferramentas que foram obtidas na máquina do funcionário da NSA. Uma matéria recente do Washington Post alega que ele seria membro da equipe de hackers de elite da NSA chamada Operações de Acesso Personalizado (Tailored Access Operations, TAO), e estaria trabalhando no desenvolvimento de novas ferramentas que possivelmente substituiriam as do Equation Group.

A Rede de Segurança Kaspersky (Kaspersky Security Network, KSN) estava ativa no computador em que o software detectou as versões debug. A KSN é uma plataforma em nuvem que permite à Kaspersky coletar automaticamente amostras de programas maliciosos novos e desconhecidos, nas máquinas em que esse recurso tenha sido ativado (outros programas antivírus, incluindo aqueles desenvolvidos pela empresa norte-americana Symantec, possuem recursos semelhantes).

A Kaspersky relata que, depois que as versões debug foram detectadas, o usuário aparentemente desabilitou o verificador antivírus para executar o programa que geraria as chaves de ativação para piratear o programa Microsoft Office. O programa de geração de chaves estava infectado com um conhecido malware do tipo trojan backdoor chamado Mokes, que foi criado em 2008 e já era detectado pelos programas antivírus em novembro de 2013.

A Kaspersky não sabe dizer exatamente quando o usuário desativou o verificador, mas, em algum momento, ele foi reativado e detectou o Mokes na máquina. A empresa não respondeu às perguntas sobre quando o arquivo teria infectado o computador, ou quando o antivírus teria detectado o arquivo, mas declara no relatório que o malware já estava no sistema quando ocorreu a reativação, uma vez que ele não conseguiria se autoinstalar caso o verificador estivesse ativo.

A Kaspersky descreve o malware Mokes como um “backdoor completo que pode ter permitido acesso de terceiros ao computador do usuário” — o que reforça a negligência do funcionário da NSA ao instalar o software pirata, se isso de fato ocorreu.

“Há todo um rol de problemas nessa história”, afirma Jake Williams, fundador da empresa especializada em segurança da informação Rendition Infosec e ex-funcionário da NSA. “Se esse cara é um desenvolvedor TAO — e você não encontra um caras desses em qualquer lugar, é um técnico bastante qualificado –, ele tem que conhecer os riscos de baixar programas piratas. Levar as ferramentas [confidenciais] para fora do prédio [da NSA] [e instalá-las em seu computador doméstico] já é uma imensa falha de avaliação de segurança operacional, mas juntar isso a um software pirata é inacreditável.”

“Da perspectiva da NSA, não consigo imaginar como a situação poderia ficar pior”, acrescentou Williams.

Segundo a empresa, quando o usuário reabilitou o antivírus da Kaspersky, “fez a verificação da máquina diversas vezes”, e o programa detectou não apenas o backdoor Mokes, mas também o que pareciam ser versões novas e desconhecidas do mesmo Equation Group que a Kaspersky já estava investigando. Um dos arquivos que o programa marcou como suspeitos e transmitiu para a rede da Kaspersky era o arquivo 7zip que continha, além de diversas amostras de software malicioso, também o que aparentava ser código-fonte relacionado ao malware específico do Equation Group da NSA.

“Tão logo descobriu o código-fonte que se suspeitava pertencer ao Equation, o analista relatou o incidente [ao CEO Eugene Kaspersky]”, informou a empresa no resumo dos resultados. “Conforme solicitado pelo CEO, o arquivo então foi apagado de todos os nossos sistemas. O arquivo não foi compartilhado com terceiros.”

A Kaspersky declarou que não encontrou outros arquivos maliciosos na máquina do usuário posteriormente. Relatou, porém, que depois da divulgação dos resultados iniciais da investigação sobre o Equation Group em fevereiro de 2015 — que não incluíam o arquivo 7zip — foram localizados vários outros computadores que aparentemente estavam na mesma faixa de IP que o usuário. A KSN também estava ativa nesses computadores, e eles continham arquivos relacionados ao Equation. A empresa declarou que os computadores pareciam ser “honeypots” — iscas configuradas para convencer os hackers de que se tratam de sistemas legítimos. Isso poderia corroborar uma reportagem recente do Wall Street Journal, que relata que, depois de descobrir que ferramentas confidenciais tinham sido extraídas pela Kaspersky do computador de um dos seus funcionários, a NSA configurou um teste para descobrir se a empresa russa faria o mesmo em outros computadores.

De acordo com Williams, é perfeitamente lógico que, tendo encontrado versões debug durante a busca inicial por arquivos do Equation Group, a Kaspersky tenha criado assinaturas, ou parâmetros de busca, que no fim das contas levaram à detecção do arquivo 7zip quando o usuário reativou o verificador. “A ideia de que eles teriam extraído o código-fonte ao mesmo tempo é totalmente viável”, disse ele, mesmo se tratando de um malware ainda não executável.

O especialista também não vê nada de suspeito na declaração da empresa de que os arquivos teriam sido apagados por ordem do CEO, desde que os arquivos contivessem marcas de sigilo que os identificassem como pertencendo aos EUA.

“[S]e de fato havia marcas de sigilo no arquivo compactado, naquele momento isso era tão tóxico que não havia dúvida sobre deletar ou não. Porque se você conscientemente detém aquela informação confidencial e tem empregados nos EUA [e está tentando vender seu produto ao governo norte-americano] (…) Se alguém me enviasse isso (…) e se fosse [código-fonte] de um país em que faço negócios, eu imediatamente apagaria da minha máquina, e, sinceramente, procuraria um advogado (…) porque não quero ser preso da próxima vez que aterrissar em algum lugar.”

Mas Williams entende que isso só se aplica se os arquivos contiverem marcas de sigilo identificando que pertencem aos EUA. “Se não há marca de sigilo, então não sei por que se livrariam do arquivo”, disse ele, o que torna a explicação mais duvidosa.

Rob Graham, fundador da Erratasec, outra empresa de segurança cibernética, concorda com Williams sobre a decisão da Kaspersky de apagar arquivos “tóxicos” que contêm marcas de sigilo.

“Até mesmo entrar em contato com o governo dos Estados Unidos e contar a eles o que foi acidentalmente encontrado, embora pareça boa ideia, na prática tem vários riscos”, diz ele. “Já passei por isso — raramente termina bem.”

Tudo isso, no entanto, gera dúvidas sobre as histórias que foram vazadas para diversos veículos de imprensa nas últimas semanas, que insinuam que a Kaspersky estaria em conluio com o governo russo para obter os arquivos. O New York Times noticiou que hackers israelenses que invadiram a rede da Kaspersky em 2014 encontraram indícios de que hackers do governo russo teriam de alguma forma usado o software da empresa para obter ferramentas sigilosas do computador do funcionário da NSA, e o Wall Street Journal publicou matéria dizendo que era impossível que a Kaspersky não soubesse o que os hackers estavam fazendo quando capturaram os arquivos.

The Intercept já discutiu essas narrativas numa matéria publicada semana passada, mostrando como a Kaspersky poderia ter obtido os arquivos sigilosos de forma inocente. Se a versão dos fatos que a empresa apresenta nos resultados preliminares for verdade, então a única dúvida que permanece é se e como esses arquivos teriam ido parar nas mãos do governo da Rússia.

Williams considera que a Kaspersky deveria liberar os registros que mostram com precisão as datas em que o arquivo foi enviado para a rede e posteriormente apagado.

“Eu diria que, se for possível confirmar tudo, isso absolve a Kaspersky de transgressão”, no que se refere a capturar os arquivos, explica Williams.

Para ele, a bola está com o governo dos EUA para provar que a Kaspersky agiu em conluio com o governo russo.

“A alegação de que o código foi parar nas mãos do governo da Rússia (…) Eu não sei se isso já foi provado, e está com eles [os EUA] agora voltar e dizer algo a respeito.”

A Kaspersky diz que os computadores usados como “honeypot” teriam sido configurados depois do incidente com o funcionário da NSA, supostamente pela própria agência. Essas máquinas tinham condições de coletar provas de que a Kaspersky estaria intencionalmente buscando documentos altamente confidenciais usando seu software, não um malware, se foi isso mesmo que aconteceu. O Wall Street Journal escreveu que foi por meio desses “experimentos controlados (…) em um computador monitorado por espiões norte-americanos” — uma aparente alusão aos honeypots — que a NSA se convenceu de que o software da Kaspersky tinha sido usado para uma operação de espionagem, não para detectar malwares.

Para Graham, se as assinaturas que encontraram os arquivos do funcionário da NSA tiverem sido desenhadas para buscar segredos de inteligência em vez de malware, isso é fácil de provar, “colocando no sistema documentos que só contenham marcações de alta confidencialidade, para ver se eles são copiados pelo Kaspersky, ou aplicando engenharia reversa nas assinaturas para descobrir o que estavam procurando.”

A Kaspersky afirmou no relatório de resultados que seu software de verificação não capturou nada nos computadores “honeypot” que não fossem arquivos executáveis suspeitos. Quis dizer com isso que não foram coletados documentos que teriam valor exclusivo para fins de inteligência.

Graham entende que agora é responsabilidade das fontes anônimas que vêm alimentando as alegações da mídia sobre a Kaspersky providenciar “efetiva confirmação de que um arquivo de dados não executável foi retirado de lá [dos “honeypots”] (…) Seja comprovação das assinaturas propriamente ditas, seja dos documentos saindo das máquinas [é o que precisam apresentar].”

A Kaspersky informa que as investigações ainda estão em curso, e que fornecerá informações técnicas adicionais à medida que forem disponibilizadas. A empresa também declarou que planeja compartilhar todos os resultados, incluindo os detalhes técnicos, com uma terceira parte confiável, dentro de uma nova iniciativa de transparência anunciada esta semana.

Tradução: Deborah Leão

O seu futuro está sendo decidido longe dos palanques.

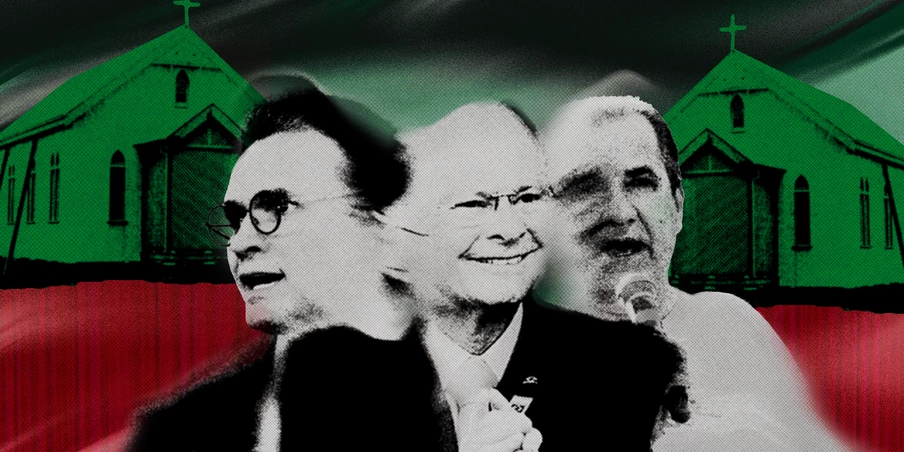

Enquanto Nikolas, Gayers, Michelles e Damares ensaiam seus discursos, quem realmente move o jogo político atua nas sombras: bilionários, ruralistas e líderes religiosos que usam a fé como moeda de troca para retomar ao poder em 2026.

Essas articulações não ganham manchete na grande mídia. Mas o Intercept está lá, expondo as alianças entre religião, dinheiro e autoritarismo — com coragem, independência e provas.

É por isso que sofremos processos da Universal e ataques da extrema direita.

E é por isso que não podemos parar.

Nosso jornalismo é sustentado por quem acredita que informação é poder.

Se o Intercept não abrir as cortinas, quem irá? É hora de #ApoiarEAgir para frear o avanço da extrema direita.